Практично кожна система Unix і Linux включає в себе команду ssh. Вона призначена для запуску клієнтської програми, яка забезпечує безпечне з 'єднання з SSH-сервером на віддаленій машині. Команда ssh використовується при вході в віддалену машину, для передачі файлів між двома пристроями і виконання команд на віддаленому комп 'ютері.

SSH

SSH - це програмний пакет, який забезпечує безпечне адміністрування системи і передачу файлів небезпечними мережами. Він використовується майже в кожному центрі обробки даних, на кожному великому підприємстві.

У протоколі застосовується шифрування під час захисту з 'єднання між клієнтом і сервером. Уся автентифікація користувача, команди, вивід і передача файлів зашифровуються для захисту від атак у мережі.

Історія протоколу SSH

Протокол Secure Shell був спочатку розроблений Тату Ілоненом в 1995 році у відповідь на інцидент з хакерами у фінській університетській мережі. На сервері, підключеному безпосередньо до магістралі, був встановлений сніффер паролів, і коли він був виявлений, в його базі даних було тисячі імен користувачів і паролів, у тому числі кілька компаній Ylonen.

Цей інцидент спровокував вивчення криптографії і розробку рішення, яке Ілонен міг би використовувати для безпечного входу в Інтернет. Його друзі запропонували додаткові функції, а через три місяці, в липні 1995 року, Ілонен опублікував першу версію у відкритому джерелі. Це був OpenSSH. Пізніше він прийняв протокол стандартизації в IETF і розробив протокол SSH File Transfer Protocol (SFTP).

Сьогодні Тату Ілонен як і раніше працює над темами, пов 'язаними з Secure Shell, особливо навколо управління ключами, а також більш широкими темами кібербезпеки.

Сьогодні протокол використовується для управління більш ніж половиною світових веб-серверів і практично для всіх комп 'ютерів Unix або Linux, як в офлайн середовищі, так і в хмарі. Фахівці з інформаційної безпеки та системні адміністратори використовують його при налаштуванні, управлінні, обслуговуванні та використанні більшості брандмауерів, маршрутизаторів, комутаторів і серверів в мільйонах критично важливих мереж і середовищ нашого цифрового світу. Він також вбудований у багато рішень для передачі файлів і управління системами.

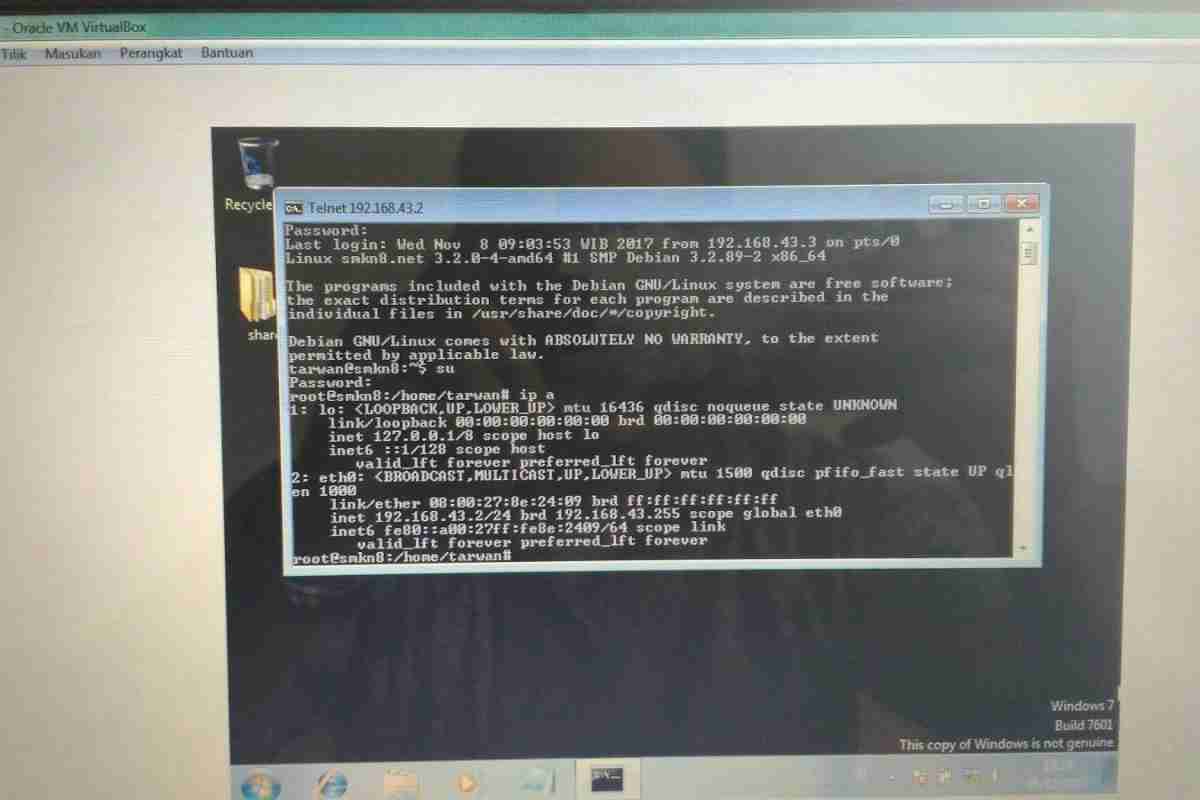

Новий протокол замінив кілька застарілих інструментів і протоколів, включаючи telnet, ftp, FTP/S, rlogin, rsh і rcp.

Команда SSH в LINUX

Команда забезпечує безпечне зашифроване з 'єднання між двома вузлами через небезпечну мережу. Це з "єднання також може використовуватися для доступу до терміналу, передачі файлів і для тунелювання інших програм. Графічні програми X11 також можна безпечно запускати через SSH з віддаленого пристрою.

Інші команди SSH

Є й інші варіанти команд, крім клієнта. У кожної є своя сторінка:

- keygen - створює декілька ключів під час автентифікації з відкритим ключем;

- copy-id - робить відкритий ключ дозволеним на сервері;

- agent - агент зберігання закритого ключа для єдиного входу;

- add - інструмент додавання ключа до агента;

- scp - клієнт передачі файлів з RCP-подібним командним інтерфейсом;

- sftp - клієнт передачі файлів з FTP-інтерфейсом;

- sshd - сервер OpenSSH.

Використання LINUX CLIENT

Зазвичай Linux використовує клієнт OpenSSH. Команда ssh для входу на віддалену машину дуже проста. Щоб виконати вхід на віддалений комп 'ютер, введіть наступну команду в командному рядку: sample.ssh.com.

Якщо ви вперше використовуєте ssh для з 'єднання з цим віддаленим комп' ютером, ви побачите повідомлення типу: "Неможливо встановити справжність хосту 'sample.ssh.com'. Ви дійсно хочете продовжити з 'єднання? " Введіть yes для продовження. Це додасть сервер до списку відомих хостів (ауд/.ssh/known _ hosts). Про це свідчить наступне повідомлення: "Попередження: Постійно додано "sample.ssh.com" (DSA) до списку відомих хостів ".

Як тільки з "єднання з сервером встановлено, користувач автентифікується. Зазвичай, запитується пароль. Для деяких серверів вам може знадобитися ввести одноразовий пароль, створений спеціальним токеном обладнання.

Під час автентифікації ви увійдете до командного рядка для віддаленої машини.

Також можна використовувати інше ім 'я користувача на віддаленій машині, ввівши команду: Ця електронна адреса захищена від спам-ботів. Вам необхідно увімкнути JavaScript, щоб побачити її..

Вищезгадане також може бути виражено синтаксисом: ssh -l альтернативне ім 'я користувача sample.com.

Виконавчі команди дистанційного керування на сервері

Команда ssh також використовується для виконання команд на віддаленому комп "ютері без входу до оболонки. Синтаксис для цього: ssh hostname. Наприклад, щоб виконати команду SSH: ls/tmp/doc на host sample.ssh.com введіть наступну команду в командному рядку: sample.com ls/tmp/doc. Після автентифікації на віддаленому сервері буде показано вміст віддаленої теки, і ви повернетеся до запрошення локальної оболонки.

Налаштування громадської ключової автентифікації

Щоб налаштувати автентифікацію з відкритим ключем без пароля, ви можете створити ключ і налаштувати файл authorized_keys.

Параметри командного рядка можуть використовуватися для налаштування переадресації портів. Локальне переміщення означає, що локальний порт (на клієнтському комп 'ютері) тунелюється на IP-адресу і порт з сервера. Віддалена переадресація означає, що віддалений порт (на сервері) перенаправляється на задану IP-адресу і порт з клієнтського комп 'ютера.

OpenSSH також підтримує переадресацію сокетів домену Unix та IP-пакетів з тунельного пристрою для створення VPN (віртуальної приватної мережі).

Посилання

Деякі з найважливіших параметрів командного рядка для віддаленої команди SSH:

- використовуйте лише протокол версії 1 або 2;

- використовуйте лише адреси IPv4 або IPv6;

- увімкніть пересилання з "єднання агента автентифікації;

- використовуйте стиснення даних;

- виберіть специфікацію для шифрування сеансу.

Крім того, застосовуйте динамічне перенаправлення портів на рівні програми.